Seguridad

Conoce los beneficios del hackeo ético en una empresa para evitar mayores riesgos informáticos

Expertos prueban la seguridad de los sistemas digitales de una compañía

Debido al aumento de los ciberataques en los últimos tres años, la seguridad informática se ha convertido en una prioridad para las empresas y organizaciones, quienes aplican el hackeo ético -pentesting- para ubicar posibles fallos y contrarrestar los riesgos digitales, subrayó Delta Protect.

De acuerdo con la startup especializada en ciberseguridad, una de las acciones más utilizadas para comprobar la seguridad digital en una empresa es el hackeo ético, que se basa en una serie de pruebas para analizar los riesgos y debilidades o posibles fallos a los que se enfrentan las organizaciones.

Refirió mediante un comunicado que, según la encuesta Digital Trust Insights 2023-México, elaborada por PwC, 72 por ciento de las compañías en México busca aumentar su presupuesto este año para contrarrestar los riesgos digitales.

Lee: Los ataques no se detienen: Hackers vulneran dos secretarías de Puebla

¿Conoces la maldición del Superman en la pantalla?

Recommerce: Aumenta la tendencia de comprar artículos reacondicionados para ayudar al medio ambiente

Así rescatan a las aves en México

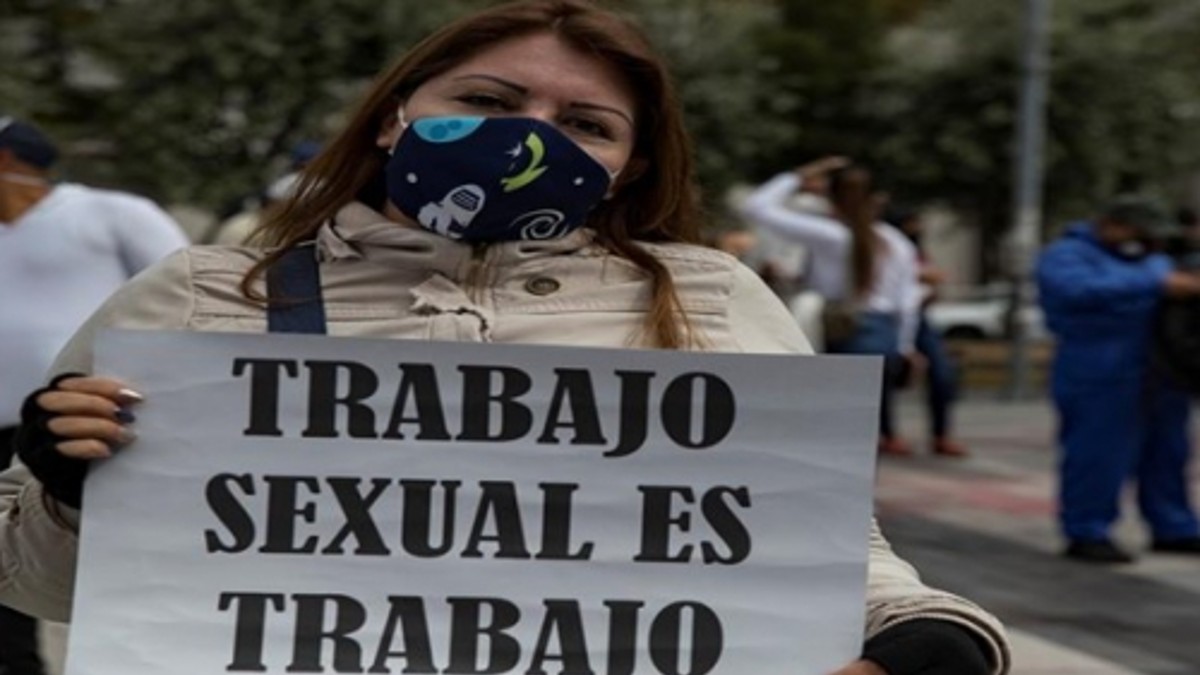

Piden reconocer los derechos laborales de las personas trabajadoras sexuales de la CDMX para terminar con la violencia hacia ellas

Una nueva empresa mexicana de agroalimentos invertirá 75 mdd en Salamanca

Santiago Fuentes, cofundador y CEO de Delta Protect, señaló que estos ataques controlados realizados por hackers éticos prueban la seguridad de todos los sistemas digitales de una compañía, como servidores, plataformas web, aplicaciones móviles, API’s o servicios web, correos institucionales, nube o multi-nube y routers, que almacenan o comparten información y bases de datos.

Explicó que estas pruebas controladas también ayudan a identificar la capacidad de las empresas para responder a este tipo de crisis y a conformar un plan para reducir la brecha de seguridad.

“De manera indirecta, prevenir o tener una respuesta rápida ante un ciberataque, es decir tener un plan enfocado a disminuir los riesgos e incrementar la resiliencia, ayuda a mejorar la reputación de las organizaciones”, resaltó.

Santiago Fuentes detalló que el hackeo ético o pentesting, que debe hacerse al menos dos veces al año, está conformado por diferentes fases o etapas progresivas que los especialistas en ciberseguridad deben cumplir, lo que ayuda a comprobar y garantizar la seguridad de la información.

Al mencionar las fases de las pruebas de penetración, indicó que primero el hacker hace un reconocimiento de la información necesaria sobre el sistema o red a analizar, para realizar la intrusión de forma exitosa y recopilar información, como direcciones IP, datos personales de los colaboradores de la empresa y direcciones de correo electrónico.

Indicó que en un escaneo, comprueba activamente si lo encontrado durante la fase de reconocimiento tiene vulnerabilidades; da un panorama general sobre los puntos de acceso, lo que ayudará a definir el nivel de seguridad que tiene el sistema.

En la fase de explotación, luego encontrar las vulnerabilidades o brechas de seguridad, el objetivo es ponerlas a prueba para demostrar el daño que podría ocasionar un ciberdelincuente, y así evidenciar los puntos más vulnerables y las acciones que se pueden realizar para fortalecerlos.

Lee: Hackers realizan ciberataques a funcionarios de seguridad de Sinaloa

El especialista indicó que luego de realizar la intrusión real, quedan algunas huellas o rastros que servirán de guía para posibles ataques futuros, por lo que los hackers éticos deben eliminar por completo cualquier ‘pista’, para evitar una vulnerabilidad de alto riesgo para el sistema.

El CEO de Delta Protect agregó que realizar periódicamente pruebas de penetración permitirá tener el sistema actualizado y conocer las nuevas debilidades a las que se enfrenta la empresa, antes que otros puedan explotarlas con fines maliciosos.

Negocioshace 11 horas

Negocioshace 11 horasFueron creados 84 mil 857 empleos formales en abril de 2024: IMSS

Políticahace 11 horas

Políticahace 11 horasPablo Lemus llama “hijas” de Alito Moreno a candidatas a gobernadoras de Jalisco durante debate

Baja Californiahace 12 horas

Baja Californiahace 12 horasBaja California es uno de los tres estados con crecimiento económico continúo: Marina del Pilar Ávila

Negocioshace 13 horas

Negocioshace 13 horasProfeco detecta que el tequila Arango tiene 100 mililitros menos de producto de lo que declara

Inclasificableshace 12 horas

Inclasificableshace 12 horasEl caso del obispo Salvador Rangel ha sido politizado: Episcopado Mexicano

Políticahace 10 horas

Políticahace 10 horasAsí es la disyuntiva de las mujeres que son abogadas, ejecutivas o madres

Vigilantehace 15 horas

Vigilantehace 15 horasUn incendio en Valle de Bravo amenaza el bosque, la zona turística y las casas de los millonarios

Políticahace 13 horas

Políticahace 13 horasEn su 35 aniversario, el PRD llama a votar por Xóchitl Gálvez por la vía del partido